Jeroen van der Ham

Il y a deux semaines, un matin, le chercheur en sécurité Jeroen van der Ham voyageait en train aux Pays-Bas lorsque son iPhone a soudainement affiché une série de pop-ups qui rendaient presque impossible l’utilisation de son appareil.

« Mon téléphone recevait ces fenêtres contextuelles toutes les quelques minutes, puis mon téléphone redémarrait », a-t-il écrit à Ars dans une interview en ligne. « J’ai essayé de le mettre en mode verrouillé, mais cela n’a pas aidé. »

À la surprise et au désarroi de Van der Ham, le même flot épuisant de pop-ups est apparu à nouveau cet après-midi sur le chemin du retour, non seulement contre son propre iPhone mais aussi contre les iPhones des autres passagers dans le même wagon. Il a alors remarqué qu’un passager à proximité était également présent ce matin-là. Van der Ham a mis deux et deux ensemble et a pointé du doigt le passager comme étant le coupable.

« Il travaillait joyeusement sur une sorte d’application sur son Macbook, a sorti lui-même son iPhone, l’a branché via USB pour pouvoir travailler pendant que tous les appareils Apple autour de lui redémarraient et qu’il ne prêtait même pas attention à ce qui se passait. . » . Il a dit. « Votre téléphone devient presque inutilisable. Vous pouvez encore faire des choses entre-temps pendant quelques minutes, donc c’est vraiment ennuyeux à vivre. Même en tant que chercheur en sécurité qui a entendu parler de cette attaque, il est vraiment difficile de réaliser que c’est ce qui se passe. »

« Le tour est terminé »

Il s’avère que l’agresseur utilisait Appareil Flipper Zéro Envoie des demandes de couplage Bluetooth à tous les iPhones à portée radio. Cet appareil fin et léger existe depuis 2020, mais est devenu plus visible ces derniers mois. C’est comme un couteau suisse pour tous les types de communications sans fil. Il peut interagir avec les signaux radio, notamment RFID, NFC, Bluetooth, Wi-Fi ou radio standard. Les gens peuvent l’utiliser pour changer secrètement de chaîne de télévision dans les bars, cloner certaines cartes d’accès d’hôtel, lire une puce RFID implantée dans des animaux de compagnie, ouvrir et fermer certaines portes de garage et perturber l’utilisation normale des iPhones.

Ces types de hacks sont possibles depuis des décennies, mais nécessitent un équipement spécial et une bonne expérience. Les capacités nécessitent généralement des SDR coûteux – abréviation de radios définies par logiciel – qui, contrairement aux radios définies par matériel traditionnelles, utilisent un micrologiciel et des processeurs pour recréer numériquement les processus de transmission et de réception des signaux radio. Le Flipper Zero à 200 $ n’est pas un SDR en soi, mais en tant que radio contrôlée par logiciel, il peut faire bon nombre des mêmes choses à un prix abordable et dans un format beaucoup plus pratique que les générations précédentes de SDR.

« Mission accomplie : les logiciels radio ont rendu accessibles à un plus grand nombre de personnes des attaques auparavant inaccessibles et nous continuerons à y travailler », a écrit Dan Guido, PDG de la société de sécurité Trail of Bits, dans une interview. « Les personnes férus de technologie peuvent désormais facilement cloner la plupart des cartes-clés d’hôtel ou de bureau. Ils n’ont pas besoin de connaître les signaux ni de se mêler du code open source ou Linux. » [It] Cela démocratise certainement certains RF auparavant complexes [radio frequency] Le piratage est uniquement entre les mains des humains.

Le fabricant Flipper Zero décrit l’appareil comme un « outil multifonction portable pour les pirates et les geeks » adapté au piratage des protocoles radio, à la construction de systèmes de contrôle d’accès, au dépannage du matériel, au clonage de cartes-clés électroniques et de cartes RFID, et à une utilisation comme télécommande universelle pour téléviseur. . Sa conception open source permet aux utilisateurs d’équiper l’appareil d’un micrologiciel personnalisé pour de nouvelles fonctionnalités.

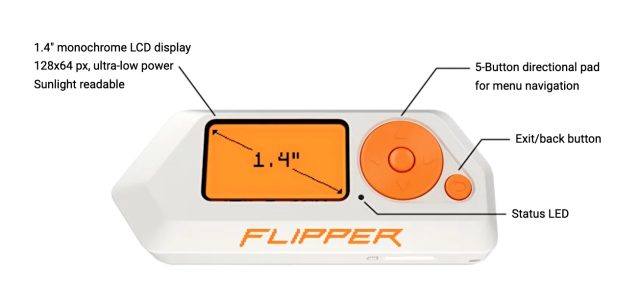

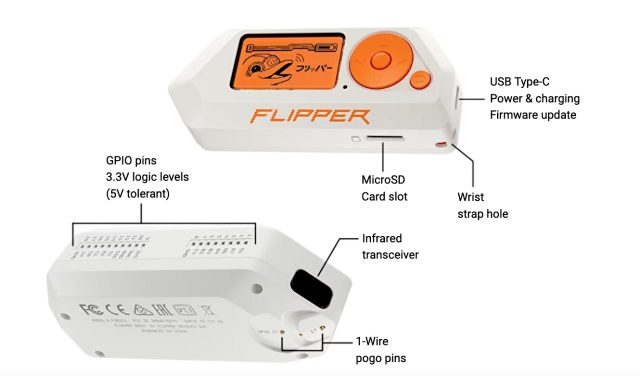

Certaines spécifications de l’appareil incluent :

- Écran LCD monochrome de 1,4 pouces

- Broches GPIO pour connecter des périphériques externes qui étendent considérablement ses capacités

- Port USB-C pour l’alimentation et la mise à jour du micrologiciel

- Port pour carte mémoire micro

- Émetteur et récepteur infrarouge

- Antenne inférieure à 1 GHz

- Puce TCC 1101

- Broche pogo à 1 fil pour lire les clés de contact

- Batterie 2000 mAh

- Microcontrôleur basse consommation

- ARM Cortex-M4 32 bits 64 MHz (processeur d’application)

- ARM Cortex-M0+ 32 bits 32 MHz (processeur radio)

flipperzero.one

« L’idée de Flipper Zero est de combiner tous les outils matériels dont vous avez besoin pour explorer et développer en déplacement », a écrit le fabricant. « Le Flipper a été inspiré par un projet pwnagotchi, mais contrairement à d’autres cartes DIY, le Flipper a été conçu dans un souci de confort au quotidien : il a un châssis robuste, des boutons faciles à utiliser et une forme, donc il n’y a pas de PCB sales ou des épingles rayées.

More Stories

La société d’intelligence artificielle Midjourney présente un produit matériel sous une nouvelle forme

Les principaux sites Web refusent d’utiliser la technologie d’intelligence artificielle d’Apple

Les joueurs se plaignent de la longue recherche de joueurs sur PS5 alors que le nombre de joueurs diminue