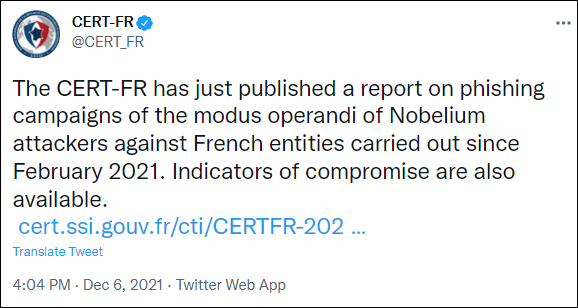

Le groupe de piratage Nobelium soutenu par la Russie et à l’origine du piratage de Solar Winds de l’année dernière cible les entreprises françaises depuis février 2021, a déclaré aujourd’hui l’agence nationale de cybersécurité française ANSSI.

Bien que l’ANSSI (abréviation d’Agences Nationales de la Sécurité da Systèmes d’Information) n’ait pas déterminé comment Nobilium a compromis les comptes de messagerie appartenant à des entreprises françaises, elle a déclaré que des pirates les utilisaient pour cibler des e-mails malveillants ciblant des entreprises étrangères.

À leur tour, les organisations publiques françaises ont également été la cible d’e-mails frauduleux envoyés depuis des serveurs appartenant à des sociétés étrangères qui auraient été compromis par le même acteur menaçant.

L’infrastructure utilisée par Nobilium dans ses attaques contre les entreprises françaises a été principalement mise en place à l’aide de serveurs privés virtuels (VPS) de différents hébergeurs (en profitant des serveurs d’OVH et situés à proximité des pays cibles).

« Tactiques, techniques et pratiques (TTP) entre l’ANSSI et les campagnes de phishing de surveillance des attaques de la chaîne d’approvisionnement SOLARWINDS en 2020 se sont avérées mutuellement exclusives », ANSSI Expliqué Dans un communiqué publié aujourd’hui.

Pour se prémunir contre l’attaque de ce groupe de piratage, l’ANSSI recommande de restreindre l’activation des pièces jointes des emails afin d’éviter les fichiers malveillants fournis lors des campagnes de phishing.

L’agence française de cybersécurité conseille aux entreprises à risque de renforcer la sécurité Active Directory (notamment les serveurs AD). Guide de renforcement de la sécurité Active Directory.

Nobilium et ses nobles objectifs

Nobilium, Le groupe de piratage à l’origine de l’attaque de la chaîne d’approvisionnement SolarWinds de l’année dernière qui a conduit à la violation de plusieurs agences fédérales américaines, la division de piratage du service russe de renseignement étranger (SVR), également connue sous le nom d’APT29, The Dukes ou Cozy Bear.

Gouvernement des États-Unis Officiellement chargé la section SVR Organisé la « Campagne d’espionnage cybernétique étendue » qui a frappé les vents solaires en avril.

Même la société de cybersécurité Volexity Les attaques étaient associées au même acteur menaçant Sur la base des astuces observées dans les événements commençant en 2018.

En mai, le Microsoft Thread Intelligence Center (MSDIC) a partagé des informations sur la campagne de phishing Nobilium. Cible les agences gouvernementales de 24 pays Dans le monde entier.

Selon Microsoft ces derniers mois, Nobilium cible toujours la chaîne de distribution mondiale des technologies de l’information, Attaquer 140 fournisseurs de services gérés (MSP) et fournisseurs de services cloud, dépassant au moins 14 depuis mai 2021.

Nobilium aussi Cibler les serveurs AD FS (Active Directory Federation Services), En utilisant une nouvelle porte dérobée passive et hautement ciblée appelée FoggyWeb, cherche à réconcilier les gouvernements, les penseurs et les entreprises privées des États-Unis et d’Europe.

Microsoft l’a dévoilé en octobre Nobilium était un groupe de piratage russe très actif Entre juillet 2020 et juin 2021, il a intégré 92 % des attaques envoyées par Microsoft aux clients concernant les activités de menaces basées en Russie.

Plus tôt dans la journée, le groupe de piratage Mandiant a ciblé ses MSP en tentant de pénétrer dans les réseaux gouvernementaux et d’entreprise du monde entier. La nouvelle porte arrière s’appelle le sceau Il est également conçu pour utiliser des logiciels malveillants et récolter des informations importantes d’intérêt politique pour la Russie.

More Stories

Top 7 des stations de ski de luxe haut de gamme en France

Pourquoi la France interdit aux athlètes olympiques de porter le hijab

La quête d’un chef nomade chinois pour cuisiner à travers la France