Getty Images

Ars Technica a récemment été utilisé pour diffuser un malware de deuxième étape dans une campagne qui a utilisé une chaîne d'attaque inédite pour brouiller intelligemment ses traces, ont rapporté mardi des chercheurs de la société de sécurité Mandiant.

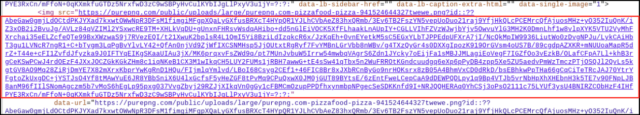

Une image anodine d'une pizza a été téléchargée sur un site Web tiers, puis liée à une URL collée dans la page À propos d'un utilisateur Ars enregistré. Il y avait une chaîne de caractères enfouie dans cette URL qui semblait aléatoire, mais qui était en réalité une charge utile. La campagne ciblait également le site de partage de vidéos Vimeo, sur lequel une vidéo inoffensive était mise en ligne et une chaîne malveillante était incluse dans la description de la vidéo. La chaîne a été créée à l'aide d'une technologie connue sous le nom de Règle 64 Chiffrement. La base 64 convertit le texte en un format de chaîne ASCII imprimable pour représenter des données binaires. Les appareils déjà infectés par le malware de première étape utilisé dans la campagne ont automatiquement récupéré ces chaînes et installé la deuxième étape.

Pas habituellement vu

« C'est une manière différente et innovante de voir les abus qui peuvent être difficiles à détecter », a déclaré Yash Gupta, chercheur à Mandiant, dans une interview. « C'est quelque chose dans les logiciels malveillants que nous ne voyons généralement pas. C'est très intéressant pour nous et c'est quelque chose que nous voulions mentionner. »

La photo publiée sur Ars est apparue sur le profil d'un utilisateur ayant créé un compte le 23 novembre. Un représentant d'Ars a déclaré que la photo, qui montrait une pizza et était intitulée « J'adore la pizza », a été supprimée par les employés d'Ars le 16 décembre après avoir été informés par courrier électronique d'une personne inconnue. Le profil Ars utilisait une URL intégrée pointant vers la photo, qui était automatiquement renseignée sur la page À propos. Le codage malveillant en Base 64 est apparu immédiatement après la partie légitime de l'URL. La chaîne n’a généré aucune erreur ni empêché le chargement de la page.

Chercheurs Mandiens Il a dit Il n’y a eu aucune conséquence pour les personnes ayant pu voir l’image, ni telle qu’elle était affichée sur la page de l’Ars, ni sur le site Internet qui l’hébergeait. Il n’est pas non plus clair si des utilisateurs d’Ars ont visité la page À propos.

Les appareils infectés lors de la première phase accédaient automatiquement à la chaîne malveillante à la fin de l’URL. À partir de là, ils ont développé une deuxième étape.

La vidéo sur Vimeo fonctionne de la même manière, sauf que la série est incluse dans la description de la vidéo.

Les représentants de l'Ars n'avaient rien d'autre à ajouter. Les représentants de Vimeo n'ont pas immédiatement répondu à un e-mail.

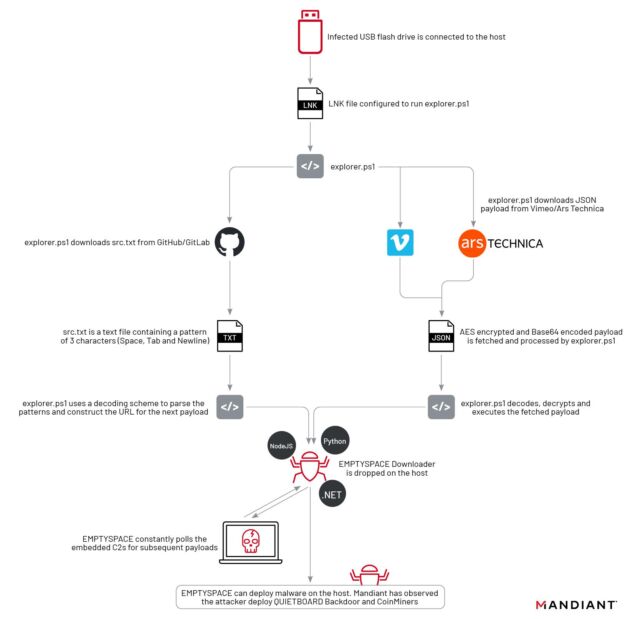

La campagne émane d'un acteur menaçant suivi par Mandiant sous le nom d'UNC4990, actif depuis au moins 2020 et qui porte la marque d'être motivé par le gain financier. Le groupe a déjà utilisé une nouvelle technologie distincte pour passer inaperçue. Cette technique a été popularisée dans la deuxième phase en utilisant un fichier texte que les navigateurs et les éditeurs de texte classiques démontraient vides.

L'ouverture du même fichier dans un éditeur hexadécimal (un outil d'analyse et d'investigation médico-légale des fichiers binaires) a révélé qu'un ensemble de tabulations, d'espaces et de nouvelles lignes étaient disposés de la manière dont le code exécutable était codé. À l’instar de la technologie impliquant Ars et Vimeo, l’utilisation d’un tel fichier est quelque chose que les chercheurs de Mandiant n’ont jamais vu auparavant. Auparavant, UNC4990 utilisait GitHub et GitLab.

La première étape du malware a été transmise via des clés USB infectées. Les lecteurs ont installé une charge utile que Mandiant a appelée Explorerps1. Les appareils infectés accèdent automatiquement au fichier texte malveillant, à l'URL publiée sur Ars ou à la vidéo publiée sur Vimeo. Les 64 chaînes de base de l’URL de l’image ou de la description de la vidéo ont à leur tour provoqué la connexion du malware à un site hébergeant la deuxième étape. La deuxième phase du malware, identifiée comme Emptyspace, interroge en permanence un serveur de commande et de contrôle qui, sur demande, téléchargera et exécutera la troisième phase.

Mandiant

Mandiant n'a observé l'installation de ce troisième étage que dans un seul cas. Ce malware agit comme une porte dérobée que les chercheurs traquent, appelée Quietboard. Dans ce cas, la porte dérobée a continué à installer le mineur de cryptomonnaie.

Toute personne craignant d'être infectée par l'un des logiciels malveillants couverts par Mandiant peut consulter la section Indicateurs de compromission de l'article de mardi.

More Stories

Les principaux sites Web refusent d’utiliser la technologie d’intelligence artificielle d’Apple

Les joueurs se plaignent de la longue recherche de joueurs sur PS5 alors que le nombre de joueurs diminue

La société d’intelligence artificielle Midjourney présente un produit matériel sous une nouvelle forme